Протягом декількох місяців компанія Talos досліджувала шкідливу програму, що має назву VPNFilter. Попри незавершеність дослідження, вони вирішили оприлюднити початкові результати аби постраждалі сторони змогли вжити заходів для захисту власних систем.

Причина рішення криється у схожості коду шкідливого ПЗ із кодом BlackEnergy, який застосовували для декількох великомасштабних атак на цільові пристрої в Україні. Цього разу формування ботнету для ПЗ відбувалось за участі заражених комп'ютерів та пристроїв з України, використовуючи інфраструктуру, команди й системи керування (C2), що призначені для нашої країни.

Що таке VPNFilter?

Шкідливе програмне забезпечення VPNFilter — багатоступенева модульна платформа, що має універсальні можливості для підтримки інтелектуального збирання та руйнівних операцій з використанням кібератак.

ПЗ підключає пристрій до ботнету, обробляє команди керування, що надходять ззовні й може виловлювати параметри аутентифікації з транзитного трафіку, атакувати інші пристрої та запускати проксі для заплутування слідів при вчиненні цільових атак.

Важливість загрози полягає у тому, що компоненти VPNFilter дозволяють красти облікові дані веб-вузла та стежити за протоколами Modbus SCADA. Зловмисне ПЗ може зовсім вивести інфікований пристрій з ладу. Пристрої можуть руйнуватися окремо, чи одразу сотнями тисяч. Тобто відбувається атака на інфраструктуру на рівні користувачів.

За попередніми даними Cisco, шкідливе ПЗ вразило щонайменше 500 тисяч домашніх та офісних роутерів, NAS та точок доступу в 54 країнах. Атаку пов'язують з російською хакерською групою Fancy Bear.

VPNFilter становить загрозу для таких пристроїв, як мережеве обладнання Linksys, MikroTik, NETGEAR та TP-Link, у системі малого та домашнього офісу (SOHO), а також на пристроях з підтримкою мережних пристроїв QNAP (NAS). Ці пристрої важко захистити оскільки вони часто перебувають у периметрі мережі, та не мають системи захисту від вторгнення (IPS) та системи захисту на основі хоста, такої як антивірусний (AV) пакет. Більшість з них мають загальнодоступні параметри підключення та характеристики, які роблять підключення доволі простим.

Як працює ботнет VPNFilter?

Як повідомляють у Cisco, атака розгортається у декілька етапів.

На першій стадії це ПЗ здатне зберігатись всупереч перезавантаженню пристрою. Такий спосіб розгортання відрізняє його від більшості інших шкідливих програм, які націлені на пристрої інтернет-речей, оскільки зловмисне ПЗ зазвичай не витримує перезавантаження пристрою. Воно використовує численні резервні механізми управління для виявлення IP-адреси поточного сервера та розгортання наступного, другого етапу зараження.

На наступному етапі формуються додаткові можливості для контролю. Через пристрій проходить сніффер пакетів для збору трафіку, включаючи крадіжку облікових даних веб-сайту та моніторинг протоколів SCADA з Modbus, а комунікаційний модуль ПЗ дозволяє передавати інформацію через браузер Tor із шифруванням. Також можуть застосовуватись різні плагіни, проте про них ще замало інформації.

У чому особливість цього методу атаки?

Зловмисне ПЗ використовується для створення надзвичайної, важкодоступної інфраструктури, яка може використовуватися для важливих операційних потреб.

Вже були заражені численні пристрої, що належать як великим компаніям, так і державним установам та приватним особам. Автори атаки використовували інфраструктуру для маскування справжнього джерела атаки, видаючи заражені пристрої за ініціаторів зараження.Також зловмисне ПЗ може використовуватися для проведення великомасштабної руйнівної атаки, використовуючи команду «kill».

Чому ця атака привернула стільки уваги?

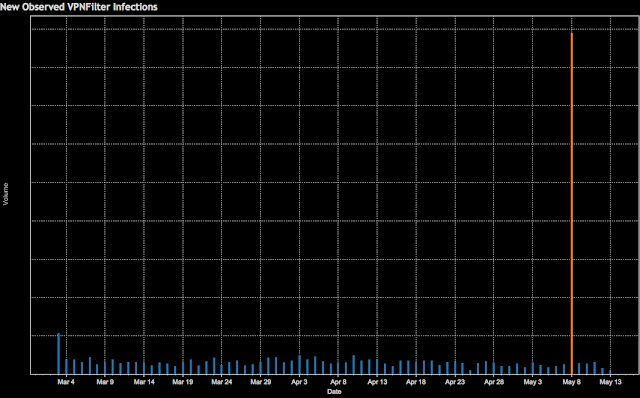

8 травня відбувся різкий сплеск інфікування пристроїв VPNFilter, й майже усі з них знаходились в Україні. Talos зазначили, що більшість заражених пристроїв піддалися впливу другої стадії розгортання ПЗ на IP 46.151.209, що схоже на атаку BlackEnergy (яка знеструмлювала енергетичні мережі у 2015 та 2016 роках).

17 травня число жертв продовжило рости, що збільшило загрозу поширення зараження через мережу, лишаючи користувачів без доступу до інтернету.

Як захиститися від зловмисного ПЗ?

Захиститися доволі складно, але можливо. Для цього у Cisco створили «чорні списки» доменів та IP-адрес, а також звернулися до компаній Linksys, Mikrotik, Netgear, TP-Link та QNAP щодо вирішення проблеми. Докладніше про механізм зараження та протидії можна почитати на сайті Talos.

Користувачам роутерів SOHO та / або пристроїв NAS потрібно скинути роутер до заводських налаштувань та перезавантажити його.Якщо ви не можете зробити цього самостійно, потрібно зв'язатися з виробником для оновлення до останньої версії прошивки, чи самостійно оновити прошивку та випущені патчі до ваших пристроїв.

Cisco наголошують, що необхідно оновити усі пристрої SOHO або NAS, незалежно від того, підпадають вони під зазначені ризики, чи ні.

Ще немає коментарів